Normale IT-Sicherheitspraktiken schützen Sie möglicherweise nicht vor böswilligen Angriffen, die über alltägliche Geräte, wie z. B. USB-Sticks, auf Ihr System gelangen. Shutterstock

Wenn Sie ein Unternehmen führen, sind Sie wahrscheinlich besorgt über die IT-Sicherheit. Vielleicht investieren Sie in Antivirensoftware, Firewalls und regelmäßige Systemupdates.

Leider schützen Sie diese Maßnahmen möglicherweise nicht vor böswilligen Angriffen, die über alltägliche Geräte auf Ihre Systeme gelangen.

Am Freitagabend, dem 24. Oktober, befand sich Richard C. Schaeffer Jr., der oberste Sicherheitsbeauftragte der NSA für Computersysteme, in einer Besprechung mit US-Präsident George W. Bush, als ihm ein Adjutant eine Notiz überreichte. Die Notiz war kurz und auf den Punkt. Sie waren gehackt worden.

Wie ist es passiert? Der Täter war ein einfacher USB.

Angriffe auf die USB-Lieferkette

Der Angriff war unerwartet, da klassifizierte militärische Systeme nicht mit externen Netzwerken verbunden sind. Die Quelle war von einem Wurm isoliert, der auf einen USB-Stick geladen war, der sorgfältig eingerichtet worden war und in großer Anzahl übrig blieb an einem lokalen Internet-Kiosk gekauft.

Dies ist ein Beispiel für einen Supply-Chain-Angriff, der sich auf die am wenigsten sicheren Elemente in der Supply-Chain eines Unternehmens konzentriert.

Das US-Militär zog sofort um Verbot von USB-Laufwerken im Feld. Einige Jahre später würden die USA die gleiche Taktik anwenden, um das iranische Atomwaffenprogramm bei einem jetzt synchronisierten Angriff zu durchbrechen und zu stören Stuxnet.

Die Lehre ist klar: Wenn Sie USB-Laufwerke an Ihre Systeme anschließen, müssen Sie sehr sicher sein, woher sie kommen und was auf ihnen steht.

Wenn ein Anbieter eine geheime Nutzlast auf einen USB-Stick übertragen kann, gibt es keinen sicheren Zeitraum, in dem ein USB eine gute Wahl ist. Zum Beispiel können Sie derzeit einen USB-Stick kaufen, bei dem es sich um einen kleinen Computer handelt, und der beim Einstecken ein Fenster auf Ihrem Computer öffnet und den USB-Stick abspielt Todesstern März.

Dies ist nur eine Art von Supply-Chain-Angriff. Was sind die anderen Arten?

Angriffe auf die Netzwerk-Lieferkette

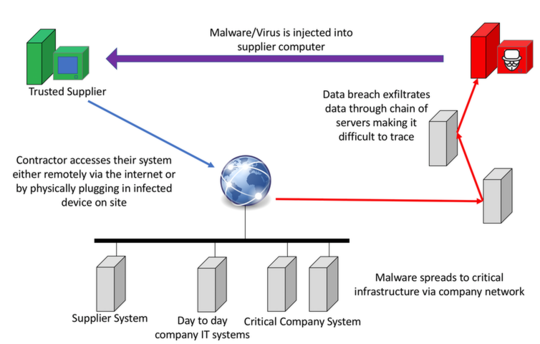

Computerbenutzer neigen zunehmend dazu, alle ihre Informationen in einem Netzwerk zu speichern und ihre Ressourcen an einem Ort zu konzentrieren. Wenn in diesem Szenario ein Computer kompromittiert wird, ist das gesamte System für einen Angreifer offen.

Stellen Sie sich ein Konferenztelefon vor, das in Ihrer Organisation verwendet wird. Angenommen, dieses netzwerkfähige Telefon hat einen eingebauten Fehler, der es Angreifern ermöglichen würde Hören Sie sich Gespräche in der Nähe an. Das war die Realität in 2012, wenn mehr als 16-Versionen des beliebten IP-Telefons von Cisco betroffen waren. Cisco hat einen Patch für seine Telefone veröffentlicht, der von den IT-Sicherheitsabteilungen der meisten Unternehmen installiert werden kann.

Das Grundmodell eines Netzwerk-Supply-Chain-Angriffs zeigt, wie anfällig miteinander verbundene Systeme in einer Organisation sind. Autor geliefert

In 2017 trat ein ähnliches Problem auf, als eine Marke von Geschirrspülmaschinen für Krankenhäuser von a betroffen war eingebauter unsicherer Webserver. Im Fall eines Krankenhauses gibt es viele private Daten und Spezialgeräte, die durch eine solche Sicherheitsanfälligkeit gefährdet werden könnten. Während ein Patch veröffentlicht wurde, war ein spezialisierter Servicetechniker erforderlich, um ihn hochzuladen.

Vor kurzem wurden Angriffe auf die Lieferkette in die katastrophale Ausfallrate des nordkoreanischen Raketenprogramms verwickelt. David Kennedy, in einem Video für Der Insiderdiskutiert, wie die USA zuvor Nuklearprogramme mit Cyber gestört haben. Wenn sie diese Fähigkeit noch besitzen, ist es möglich, dass sie sie verdeckt halten möchten. Sollte dies der Fall sein, ist es denkbar, dass einer der zahlreichen Ausfälle Nordkoreas ein Test für eine solche Cyberwaffe gewesen sein könnte.

Fünf Möglichkeiten, wie Unternehmen sich schützen können

Um sich vor all dem zu schützen, müssen Sie grundlegende Cyber-Hygiene-Prozesse einrichten, die dazu beitragen, Ihr Unternehmen vor Infektionen zu schützen.

-

Kaufen und installieren Sie eine gute Antivirensoftware, und führen Sie sie im Schutzmodus aus, in dem alles auf Ihrem Computer gescannt wird. Ja, Auch Macs bekommen Viren

-

Überwachen Sie, wer in Ihrem Netzwerk ist, vermeiden Sie die Verwendung von nicht vertrauenswürdigen Geräten wie USB-Geräten, und lassen Sie Ihre Administratoren die automatische Ausführung als systemweite Richtlinie blockieren

-

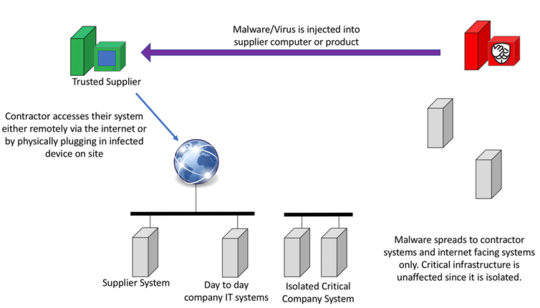

Trennen Sie Ihre Netzwerke. Haben Sie eine kritische Anlageninfrastruktur? Stellen Sie sicher, dass es sich nicht in demselben Netzwerk befindet wie Ihr tägliches öffentliches Netzwerk oder Ihr Gastzugangsnetzwerk

-

regelmäßig aktualisieren. Machen Sie sich keine Sorgen über die neuesten und größten Probleme, beheben Sie die bekannten Schwachstellen in Ihren Systemen - vor allem das von 1980

-

Zahlen Sie für Ihre Software und Arbeit. Wenn Sie nicht für das Produkt bezahlen, bezahlt jemand für Sie as .

Durch die Trennung Ihrer kritischen Infrastruktur von den Netzwerken, die mit dem Internet verbunden sind, und den Netzwerken, die von den Anbietern bereitgestellt werden, kann ein gewisses Maß an Schutz bereitgestellt werden. Einige Angriffe sind jedoch in der Lage, diesen "Luftspalt" zu überbrücken. Autor zur Verfügung gestellt

Das Bewusstsein für das Internet ist von entscheidender Bedeutung

Schließlich können Sie Maximieren Sie die Ausfallsicherheit im Internet indem Sie jeden in Ihrer Organisation darin schulen, neue Fähigkeiten zu erlernen. Es ist jedoch wichtig zu testen, ob Ihr Training funktioniert. Verwenden Sie tatsächliche Übungen - in Verbindung mit Sicherheitsexperten -, um Ihre Organisation zu untersuchen, diese Fähigkeiten zu üben und zu ermitteln, wo Sie Verbesserungen vornehmen müssen.

Der Preis für eine Internetverbindung ist, dass sie anfällig für Angriffe ist. Aber wie wir gezeigt haben, sind nicht einmal eigenständige Systeme sicher. Bewusstes Üben und durchdachte Sicherheitsansätze können den Schutz Ihres Unternehmens oder Ihres Arbeitsplatzes erhöhen.![]()

Über den Autor

Richard Matthews, Doktorand, University of Adelaide und Nick Falkner, außerordentlicher Professor und Direktor des australischen Smart Cities Consortium, University of Adelaide

Dieser Artikel wird erneut veröffentlicht Das Gespräch unter einer Creative Commons-Lizenz. Lies das Original Artikel.