{youtube}ynB1inl4G3c{/youtube}

Eine neu entdeckte Sicherheitsanfälligkeit des Prozessors könnte potenziell sichere Informationen in jedem Intel-basierten PC, der seit 2008 hergestellt wurde, gefährden. Dies kann sich auf Benutzer auswirken, die auf eine digitale Lockbox-Funktion, die als Intel Software Guard Extensions oder SGX bekannt ist, sowie auf Benutzer, die gängige cloudbasierte Dienste verwenden, Einfluss nehmen.

"Solange Benutzer das Update installieren, ist alles in Ordnung."

Die Forscher identifizierten im Januar die SGX-Sicherheitslücke namens Foreshadow und informierten Intel. Dies führte Intel dazu, sein breiteres Potenzial in der Cloud zu entdecken. Diese zweite Variante, Foreshadow-NG, zielt auf Intel-basierte Virtualisierungsumgebungen ab, mit denen Cloud-Computing-Anbieter wie Amazon und Microsoft Tausende virtueller PCs auf einem einzigen großen Server erstellen.

Intel hat Software- und Mikrocode-Updates veröffentlicht, um beide Arten von Angriffen abzuwehren. Cloud-Anbieter müssen die Updates installieren, um ihre Computer zu schützen. Auf individueller Ebene benötigen die Besitzer jedes SGX-fähigen Intel-PCs, der seit 2016 hergestellt wird, ein Update, um ihr SGX zu schützen. Einige dieser Updates werden automatisch installiert, während andere je nach Konfiguration des Computers manuell installiert werden müssen.

Die Forscher werden den Fehler am 16 im August auf dem Usenix-Sicherheitssymposium in Baltimore demonstrieren. Es ähnelt Spectre und Meltdown, den hardwarebasierten Angriffen, die die Computersicherheitswelt in frühen 2018-Versionen erschütterten. Die Forscher konnten mehrere Sicherheitsfunktionen aufheben, die in den meisten Intel-basierten Computern vorhanden sind.

"Foreshadow-NG könnte die grundlegenden Sicherheitseigenschaften brechen, die für viele Cloud-basierte Dienste selbstverständlich sind."

"SGX, Virtualisierungsumgebungen und andere ähnliche Technologien verändern die Welt, indem sie es uns ermöglichen, Computerressourcen auf neue Weise zu nutzen und sehr sensible Daten in der Cloud zu speichern - medizinische Aufzeichnungen, Kryptowährung, biometrische Informationen wie Fingerabdrücke", sagt Ofir Weisse. Studentische Hilfskraft in Informatik und Ingenieurwesen an der Universität von Michigan und Autor der Arbeit, die bei Usenix erscheinen soll. "Das sind wichtige Ziele, aber Schwachstellen wie diese zeigen, wie wichtig es ist, vorsichtig vorzugehen."

Das Feature "Software Guard Extensions", das die Angriffsziele der Vorahnung von Demonstrationsattacken sind, wird derzeit nicht häufig verwendet. Da nur eine Handvoll Cloud-Anbieter und einige Hunderttausend Kunden es verwenden, ruht es auf der überwiegenden Mehrheit der damit ausgestatteten Computer, und diese Computer sind derzeit nicht anfällig. Die Forscher warnen jedoch davor, dass die Bedrohung mit der Verwendung des Produkts zunehmen wird.

„Solange Benutzer das Update installieren, ist alles in Ordnung. Tatsächlich wird die überwiegende Mehrheit der PC-Besitzer SGX nicht verwenden, sodass es derzeit wahrscheinlich nicht zu einem größeren Problem wird “, sagt Co-Autor Thomas Wenisch, Associate Professor für Informatik und Ingenieurwissenschaften an der Universität von Michigan. „Die wirkliche Gefahr liegt in der Zukunft, wenn SGX immer beliebter wird und es immer noch eine große Anzahl von Maschinen gibt, die nicht aktualisiert wurden. Deshalb ist dieses Update so wichtig. “

SGX und Foreshadow-NG

SGX erstellt ein digitales Schließfach, das als "sichere Enklave" in einer Maschine bezeichnet wird und die darin enthaltenen Daten und Anwendungen vom Rest der Maschine isoliert hält. Selbst wenn eine Sicherheitslücke den gesamten Computer gefährdet, sollten die von SGX geschützten Daten für alle außer dem Eigentümer der Daten unzugänglich bleiben.

Foreshadow-NG durchbricht die digitale Mauer, die die virtuellen PCs einzelner Cloud-Kunden auf großen Servern voneinander isoliert.

Die Hauptanwendung von SGX besteht darin, die Verarbeitung und Speicherung vertraulicher Informationen wie firmeneigener Geschäftsinformationen oder Gesundheitsdaten in externen Rechenzentren von Drittanbietern zu ermöglichen, in denen nicht einmal Mitarbeiter von Rechenzentren auf die geschützten Daten zugreifen können sollten. SGX kann auch die Verteilung von urheberrechtlich geschützten digitalen Inhalten steuern, z. B. einen Film nur auf bestimmten Computern anzeigen.

Foreshadow zerstört die SGX-Lockbox und ermöglicht es einem Angreifer, die darin enthaltenen Daten zu lesen und zu ändern. Dies ist zwar nicht der erste Angriff auf SGX, aber der bislang schädlichste.

„Frühere Arbeiten konnten zeitweise einige Daten abrufen. Foreshadow erhält die meisten Daten die meiste Zeit “, sagt Co-Autor Daniel Genkin, Assistenzprofessor für Informatik und Ingenieurwissenschaften. „Foreshadow liest nicht nur die Daten, sondern extrahiert auch den sogenannten Attestierungsschlüssel. Mit diesem Schlüssel können sich Angreifer als sichere Maschine tarnen und andere dazu verleiten, geheime Daten an sie zu senden. “

Die zweite Variante, Foreshadow-NG, durchbricht die digitale Mauer, die die virtuellen PCs einzelner Cloud-Kunden auf großen Servern voneinander isoliert. Dadurch kann eine in der Cloud ausgeführte böswillige virtuelle Maschine Daten lesen, die zu anderen virtuellen Maschinen gehören. Der Virtualisierungscode ist in jedem Intel-basierten Computer enthalten, der seit 2008 hergestellt wurde.

"Foreshadow-NG könnte die grundlegenden Sicherheitseigenschaften, die viele Cloud-basierte Dienste für selbstverständlich halten, brechen", sagt Mitautor Baris Kasikci, Assistant Professor für Informatik und Ingenieurwissenschaften.

Wie die Angriffe funktionieren

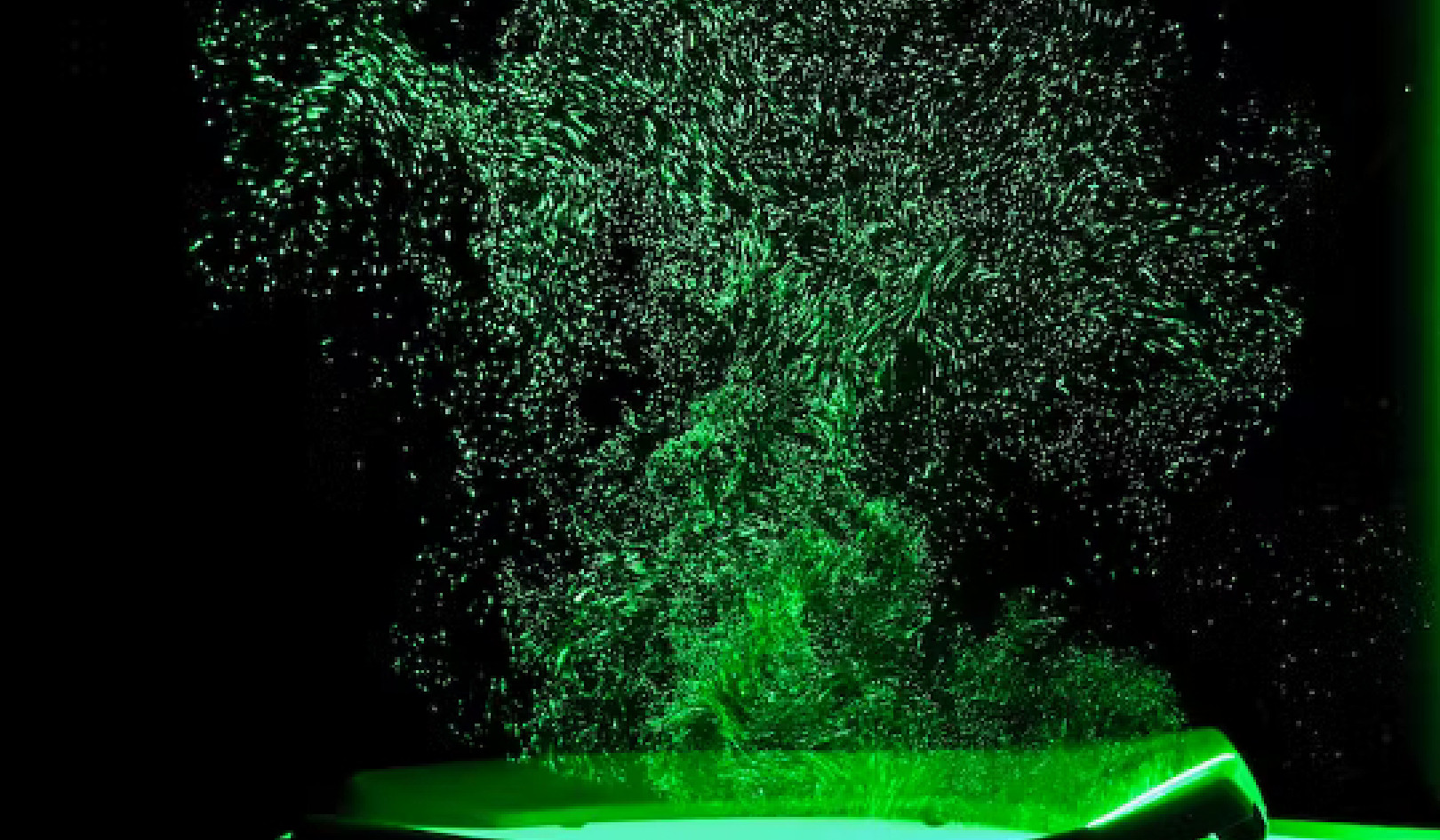

Beide Varianten der Sicherheitsanfälligkeit erhalten über einen sogenannten Seitenkanalangriff Zugriff auf den Computer des Opfers. Diese Angriffe leiten Informationen über das Innenleben eines Systems ab, indem sie Muster in scheinbar harmlosen Informationen beobachten - beispielsweise wie lange es dauert, bis der Prozessor auf den Arbeitsspeicher des Computers zugreift. Dies kann verwendet werden, um Zugang zum Innenleben der Maschine zu erhalten.

Der Angriff verwirrt dann den Prozessor des Systems, indem er eine Funktion ausnutzt, die als spekulative Ausführung bezeichnet wird. In allen modernen CPUs beschleunigt die spekulative Ausführung die Verarbeitung, indem der Prozessor im Wesentlichen erraten kann, was als Nächstes zu tun ist, und entsprechend plant.

Der Angriff füttert falsche Informationen, die spekulative Ausführung in eine Reihe von falschen Vermutungen führen. Wie ein Fahrer, der einem fehlerhaften GPS folgt, geht der Prozessor hoffnungslos verloren. Diese Verwirrung wird dann ausgenutzt, um zu bewirken, dass die Opfermaschine vertrauliche Informationen verliert. In einigen Fällen können sogar Informationen auf der Opfermaschine geändert werden.

Diese Sicherheitslücken sind zwar aufgetreten, bevor sie großen Schaden angerichtet haben, sie stellen jedoch die Anfälligkeit sicherer Enklaven und Virtualisierungstechnologien offen, sagt Ofir Weisse, der an der Arbeit beteiligte wissenschaftliche Mitarbeiter der Doktoranden. Er ist der Ansicht, dass der Schlüssel zum Schutz von Technologien darin liegt, Designs offen und für Forscher zugänglich zu machen, damit diese Schwachstellen schnell erkennen und beheben können.

Weitere Forscher des Projekts stammen von der belgischen Forschungsgruppe imec-DistriNet. Technion Israel Institute of Technology; und der University of Adelaide und Data61.

Die Arbeiten wurden vom Forschungsfonds KU Leuven, dem Forschungszentrum für Cybersicherheit Technion Hiroshi Fujiwara, dem Israel Cyber Bureau, der National Science Foundation, dem US-Handelsministerium, dem Nationalen Institut für Standards und Technologie sowie dem 2017-2018 Rothschild Postdoctoral Fellowship unterstützt und DARPA.

Weitere Informationen zu Foreshadow finden Sie unter ForeshadowAttack.com.

Quelle: University of Michigan

Bücher zum Thema

at InnerSelf Market und Amazon